区分下各个翻墙协议:

SSR/SS+OBFS

专线快乐协议。多用户鉴权时间复杂度O(1),开销低。相比之下SS/VMESS则需要暴力尝试密码,开销高。

此类协议的混淆早已过期(且被针对),因此无法过墙。

原生 UDP,比较麻烦。

随着客户端clash的删库,SSR前途未知。

Trojan

专线快乐协议,理由同上,同时有TLS保证安全。

可能是由于客户端的特征,跑直连秒死。

UDP 通过 TCP 传输。

Hysteria/TUIC

直连快乐协议。GFW目前似乎完全没有针对QUIC的措施。

视不同实现的质量,开销一般或高。

默认 native UDP 非常麻烦,MTU很小,需要切片。

brutal cc适合个人用户。

reality

目前最稳定的协议,xray作者新出的。我个人也用这协议自建玩。一般不会被封。

以上部分来源:https://t.me/matsurinano

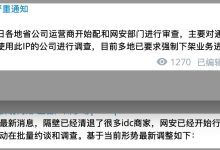

为什么目前还有机场用被GFW识别的SSR协议

目前你使用ssr/ss协议自建肯定很快就会被gfw识别然后封ip。但是为什么目前还是有很多机场使用ssr协议呢?

以下来源于某还使用SSR协议的机场老板:

"你一个人用性能那确实最强;你要是2万用户,那就不行了:需要根据时间戳生成两万用户的加密令牌,会死人的。ssr 不需要依赖时间戳,所以不抗重放,你可以这么理解。

我节点服务器就存了你们两万人的密码哈希,你们套餐不过期密码永远不变。

但是ss多用户就不一样了。ss假设也是两万用户,他们得生成2万密码,并且至多每60秒刷新一次;而且每次用户建立连接通过后,密码又得刷新一次。这个刷新是几次hmac计算,那确实牛逼啊——这个算法非常抗探测。所以你自己一个人用,就只用维护一条密码。假设你刷新时间是60秒最大值,每分钟也只用计算1—4次密码。

但是机场可就不一样了:两万人假设10%的人在线并且连接这个节点,最少每秒就有30人连接,密码得刷新2万+30x60x(1—4)次。

ssr就不一样,因为密码是固定的。所以用户无论连接多少次、又多少用户,他的时间复杂度还是O(1),平均查询次数是xlog2x(x=用户次数),每分钟也几乎不需要刷新密码,开销极低。而且把ssr虽然绕不过GFW,但是绕过国内的运营商监控和企业防火墙,够了。ssr保证你在国内网络的安全了,至于后面怎么过GFW,那是我们操心的事情。"

一句话:开销最低节约成本 国内抗墙够用 ,原生udp, 适合专线 ,还有就是用了三年多的东西懒得换

总结

对于个人自建而言:新协议好,比如reality,但是流量大了都会被封,不适合机场使用。

对于有大量用户的机场而已,服务器开销是首要考虑的。目前机场都是专线(专线不过墙)或者是隧道中转(中转后不用担心封落地ip),且协议都有加密,不用担心你的传输数据被破解,安全是没问题的。